Cảnh báo đến mọi người.

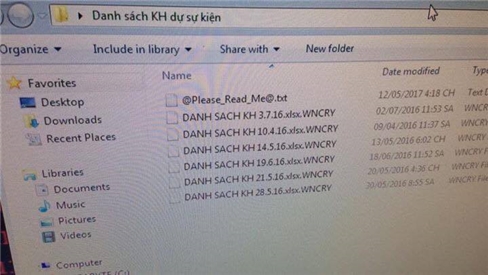

Công ty Sửa máy tính LÊ NGUYỄN đã từng gặp các máy tính bị nhiễm mã độc tống tiền này trước đây, và ko có cách gì hơn là mất hoàn toàn dữ liệu với việc cài lại windows.

Mọi người khi nhận được email hay link từ những người dù thân quen nhất thì cũng nên cẩn trọng, bởi có thể máy họ đã bị nhiễm và tự gửi email đi mà họ ko hề hay biết.

Ngay lúc này đây, các bạn nên chép dữ liệu quan trọng ra ổ cứng nào đó để sao lưu. Hoặc quăng lên đám mây như google drive hay onedrive. Làm sớm trước khi quá muộn nhé!

*** Tin mới nhận: hiện đã có một doanh nghiệp xuất nhập khẩu VN đã dính và đang chuẩn bị tiền chuộc hơn 300tr, bởi dữ liệu quá quan trọng.

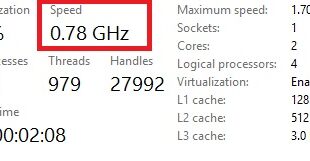

Dữ liệu bị nhiễm độc ko thể phục hồi, cài win hay format hdd vẫn bị, do có thể nó lây vào master boot record (MBR).

(Tin tổng hợp vỉa hè)

Theo Reuters, cuộc tấn công không gian mạng quy mô lớn thông qua mã độc tống tiền WannaCry (hay WannaCrypt0r) được nhóm Shadow Brokers triển khai từ vài ngày trước, và đỉnh điểm tàn phá của nó được ghi nhận vào hôm ngày thứ Sáu 12/5.

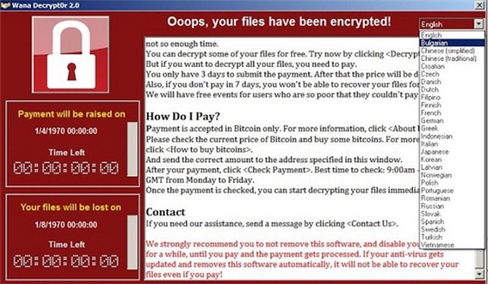

Khi đó, đã có hơn 45.000 máy tính của nhiều cá nhân, tổ chức và doanh nghiệp tại khoảng 100 quốc gia bị lây nhiễm. Dữ liệu tại các máy tính “nạn nhân” sẽ bị khóa lại và mã hóa, và để giải mã thì người dùng phải trả cho hacker khoản tiền chuộc khởi điểm ở mức tương đương 300USD tiền ảo. Tiền chuộc sẽ tăng lên theo thời gian, và thậm chí người dùng sẽ bị mất vĩnh viễn dữ liệu của mình.

Theo như chuyên gia bảo mật Nguyễn Hồng Phúc chia sẻ trên Facebook cá nhân thì WannaCry chỉ lây lan trên Windows và mạng máy tính Windows, và hiện không có phiên bản biến thể nào hoạt động trên Mac và Linux.

Cũng theo anh Phúc, tác giả của con virus này vẫn đang phát tán WannaCry qua phương thức thông thường là nhúng vô các bản crack, nhúng vô các trang web có nhiều người truy cập, và nếu người dùng lỡ tay tải về hoặc truy cập các trang linh tinh thì sẽ nhiều nguy cơ “dính chưởng”.

Về kỹ thuật thì tác giả của WannaCry vẫn đang phát tán malware qua các mạng lưới phát tán malware và các exploitkit.

Anh Phúc cũng nói rằng, mã độc tống tiền WannaCry lây lan mạnh vì nó không chỉ phát tán theo cách truyền thống như trên mà nó còn lây lan qua mạng LAN do tận dụng các công cụ khai thác lỗi SMB mà NSA (Cơ quan an ninh quốc gia Hoa Kỳ) phát triển bí mật, nhưng đã bị nhóm Shadow Brokers đánh cắp và “công khai” từ cả tháng trước.

Chuyên gia bảo mật này cũng khẳng định, nếu một máy trong mạng LAN bị nhiễm WannaCry thì toàn bộ các máy trong mạng LAN cũng có thể “dính đón” nếu như không được vá lỗi trước đó.

Ví dụ, một đồng nghiệp bị nhiễm WannaCry ở quán cà phê, sau đó mang máy vào nhờ bộ phận IT sửa, và nếu nhân viên IT “ngu ngơ” cắm máy vô mạng… thì cái kết là “cả công ty cũng sẽ nhiễm WannaCry”.

Đến sáng ngày Chủ nhật 14/5, một bản tin của Reuters cho hay, đã có chừng 100.000 máy tính trở thành nạn nhân của ransomware được giới hacker phát triển dựa trên việc khai thác một lỗi của hệ điều hành Windows vốn trước đó được Cơ quan an ninh quốc gia Mỹ – NSA phát hiện và NSA đã đặt tên cho lỗ hổng này là Eternal Blue.

Tuy nhiên, tốc độ lây lan của WannaCry/WannaCrypt0r cũng được tường thuật dường như có dấu hiệu chậm lại, có lẽ bởi khu vực châu Á đang là ngày nghỉ cuối tuần. Song, giới chuyên gia an ninh mạng cho rằng, vào ngày thứ Hai đầu tuần tới, khi các công sở trở lại làm việc thì mã độc tống tiền WannaCry sẽ lại bùng phát.

| Theo phân tích của Bkav, Wanna Crypt0r tấn công vào máy nạn nhân qua tập tin đính kèm email hoặc liên kết độc hại như các dòng ransomware khác. Tuy nhiên, mã độc này được bổ sung khả năng lây nhiễm trên các máy tính ngang hàng. Cụ thể, Wanna Crypt0r sẽ quét toàn bộ các máy tính trong cùng mạng để tìm kiếm thiết bị chứa lỗ hổng EternalBlue của dịch vụ SMB (trên hệ điều hành Windows). Từ đó, mã độc có thể lây lan vào các máy có lỗ hổng mà không cần người dùng phải thao tác trực tiếp với tập tin đính kèm hay liên kết độc hại.Cần khẩn trương backup các dữ liệu quan trọng trên máy tính. Nên mở các file văn bản nhận từ mạng Internet trong môi trường cách ly Safe Run và cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động.Người dùng Bkav Pro đều đã được tự động ngăn chặn những kịch bản khai thác tương tự. |

Người đứng đầu cơ quan cảnh sát Liên minh châu Âu hôm 14/5 nói rằng đợt tấn công mạng này đã làm ảnh hưởng đến 200.000 nạn nhân ở ít nhất 150 quốc gia, và con số này sẽ tăng nữa vào thứ Hai ngày 15/5.

Hậu quả của đợt tấn công vào hôm thứ Sáu vẫn chưa được thống kê, theo Reuters, và có luồng thông tin dự báo rằng nhiều khả năng sẽ xuất hiện các phiên bản mới của WannaCry hay WannaCrypt0r.

Tại Anh, một nhà máy sản xuất xe hơi của hãng Nissan đã phải ngừng sản xuất sau khi bị WannaCry tấn công. Ngoài ra, hàng trăm bệnh viện và phòng khám thuộc Cơ quan Y tế Quốc gia Anh (NHS) vào hôm thứ Sáu cũng trở thành nạn nhân của mã độc tống tiền WannaCry, và các nơi này buộc lòng phải chuyển tiếp bệnh nhân sang đơn vị khác để chữa trị, thăm khám.

Tại Pháp, vào ngày Chủ Nhật, hãng Renault cho biết đã tạm dừng việc sản xuất tại các nhà máy ở Sandouville.

Nghiêm trọng hơn, cơ quan quản lý đường sắt Đức cho biết rằng đã có dấu hiệu cho thấy hệ thống thông báo thông tin chuyến đi/chuyến đến của họ đã bị tấn công bởi mã độc.

Các quốc gia như Indonesia, Đài Loan, Singapore, Argentina, Bồ Đào Nha và Tây Ban Nha đều ghi nhận sự lây nhiễm WannaCry.

Tại Việt Nam, vào chiều tối ngày 13/5, Cục An toàn thông tin – Bộ Thông tin và Truyền thông đã có thông báo hướng dẫn các tổ chức, cá nhân thực hiện biện pháp xử lý khẩn cấp mã độc này như sau:

Các biện pháp cần thực hiện ngay

A: Đối với cá nhân:

– Thực hiện cập nhật ngay các phiên bản hệ điều hành windows đang sử dụng. Riêng đối với các máy tính sử dụng Windows XP, sử dụng bản cập nhật mới nhất dành riêng cho sự vụ này tại: https://www.microsoft.com/en-us/download/details.aspx?id=55245&WT.mc_id=rss_windows_allproducts hoặc tìm kiếm theo từ khóa bản cập nhật KB4012598 trên trang chủ của Microsoft.

– Cập nhật ngay các chương trình Antivius đang sử dụng. Đối với các máy tính không có phần mềm Antivirus cần tiến hành cài đặt và sử dụng ngay một phần mềm Antivirus có bản quyền.

– Cẩn trọng khi nhận được email có đính kèm và các đường link lạ được gửi trong email, trên các mạng xã hội, công cụ chat…

– Cần thận trọng khi mở các file đính kèm ngay cả khi nhận được từ những địa chỉ quen thuộc. Sử dụng các công cụ kiểm tra phần mềm độc hại trực tuyến hoặc có bản quyền trên máy tính với các file này trước khi mở ra.

– Không mở các đường dẫn có đuôi .hta hoặc đường dẫn có cấu trúc không rõ ràng, các đường dẫn rút gọn link.

– Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay.

B: Đối với tổ chức, doanh nghiệp (cụ thể với các quản trị viên hệ thống):

– Kiểm tra ngay lập tức các máy chủ và tạm thời khóa (block) các dịch vụ đang sử dụng các cổng 445/137/138/139.

– Tiến hành các biện pháp cập nhật sớm, phù hợp theo từng đặc thù cho các máy chủ Windows của tổ chức. Tạo các bản snapshot đối với các máy chủ ảo hóa đề phòng việc bị tấn công.

– Có biện pháp cập nhật các máy trạm đang sử dụng hệ điều hành Windows.

– Cập nhật cơ sở dữ liệu cho các máy chủ Antivirus Endpoint đang sử dụng. Đối với hệ thống chưa sử dụng các công cụ này thì cần triển khai sử dụng các phần mềm Endpoint có bản quyền và cập nhật mới nhất ngay cho các máy trạm.

– Tận dụng các giải pháp đảm bảo an toàn thông tin đang có sẵn trong tổ chức như Firewall, IDS/IPS, SIEM… để theo dõi, giám sát và bảo vệ hệ thống trong thời điểm nhạy cảm này. Cập nhật các bản cập nhật từ các hãng bảo mật đối với các giải pháp đang có sẵn. Thực hiện ngăn chặn, theo dõi các tên miền (domain) đang được mã độc WannaCry sử dụng, để là xác định được các máy tính bị nhiễm trong mạng để có biện pháp xử lý kịp thời:

o https://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/

o …

o

– Cân nhắc việc ngăn chặn (block) việc sử dụng Tor trong mạng nếu doanh nghiệp, tổ chức.

– Thực hiện ngay biện pháp lưu trữ (backup) dữ liệu quan trọng.

– Cảnh báo tới người dùng trong tổ chức và thực hiện các biện pháp như nêu trên đối với người dùng.

– Liên hệ ngay với các cơ quan chức năng cũng như các tổ chức, doanh nghiệp trong lĩnh vực an toàn thông tin để được hỗ trợ khi cần thiết.

Sửa máy tính tận nơi tại TP.HCM ⭐GIÁ RẺ ⭐CHẤT LƯỢNG ⭐CHUYÊN NGHIỆP CÔNG TY TNHH TM-DV GIẢI PHÁP TIN HỌC LÊ NGUYỄN

Sửa máy tính tận nơi tại TP.HCM ⭐GIÁ RẺ ⭐CHẤT LƯỢNG ⭐CHUYÊN NGHIỆP CÔNG TY TNHH TM-DV GIẢI PHÁP TIN HỌC LÊ NGUYỄN